Seit mehr als 15 Jahre nutze ich Passwort-Manager. Bereits zu Schulzeiten bekam ich das Gefühl, sonst schnell den Überblick über Accounts zu verlieren. Mittlerweile geht es um deutlich mehr als eine Datenbank für den Überblick.

Zu Beginn nutzte ich AMP – „Alle meine Passwörter“. Ich kann mich nicht mehr genau an den Grund erinnern, aber irgendwann (schon mit Windows) suchte ich mir eine OpenSource Alternative.

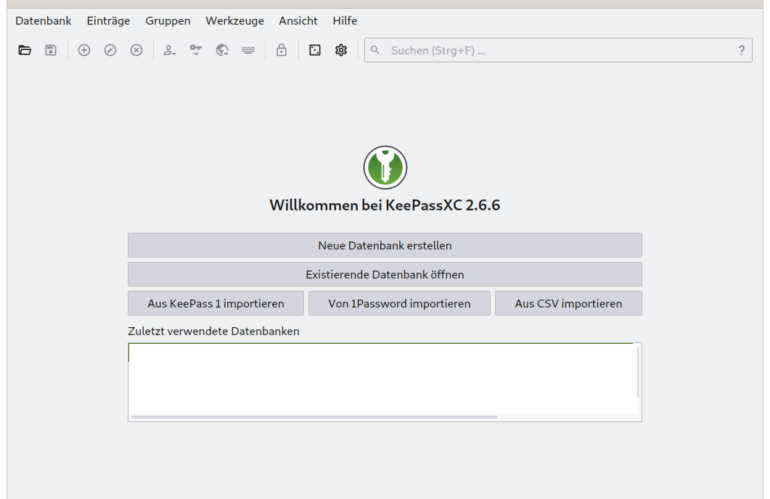

Seitdem nutze ich KeePass, eigentlich KeePass2 (das gibt es scheinbar seit 2009/2010). Und seit einigen Jahren eines der unzähligen Programme, die dieses Format unterstützen: KeePassXC.

Alle KeePass-Forks/Ableger können die Passwort-Speicher-Dateien untereinander öffnen. Bei welchen Zusatzfunktionen (z.B. 2-Faktor-Informationen der Einträge und zusätzlichen Feldern) die Interoperabilität endet, weiß ich nicht genau. Ob es klug ist, den zweiten Faktor im gleichen Programm zu speichern/berechnen zu lassen, wie das Passwort hängt von den weiteren Sicherheitsmaßnahmen ab. Grundsätzlich ist es besser, tatsächlich ein zweiten Weg/Gerät zu haben, das getrennt vom Passwort-Safe ist. Das gleiche gilt für das (hier verschlüsselte) Ablegen von Backup-Codes für 2FA.

Laut Wikipedia (Stand 01/2021) unterstützt KeePassXC eine zusätzliche Verschlüsselungsfunktion (Twofish und ChaCha20), dort geht aber vermutlich die Kompatibilität zu anderen Programmen verloren. Unter Android gibt es einen ganzen Zoo von Apps, die Kee2Pass unterstützen.

Vor etwa 7 Jahren gab es noch keinen kostenfreien Mac-Ableger (laut der Internseite von KeePass). KeePassXC beispielsweise gibt es aber nun auch für Macs. Und scheinbar auch viel Auswahl an Iphone Apps.

Wichtig ist mir noch das Browser-Plugin in Firefox (hier für Chromium und Co.) und der Passwort-Generator. Das beste Passwort ist eines, das man nicht kennt. So handhabe ich es seit Jahren mit meinen Passwörtern. Außer auf den Internetseiten/Shops der Deutschen Post (furchtbare „Sicherheitsmerkmale“ wie mindestens 8 aber maximal 13 Zeichen [o.ä.] sowie eine „Sicherheitsfrage“[!]) kann man auch mit meist beliebig langen Passwort mit Sonder- und ASCI-Zeichen viel Spaß haben, ohne mit dem gehashten Passwort* auf irgendwelchen „Die-10-Millionen-häufigsten-Passwörter-Listen“ aufzutauchen.

Außerdem unterstützt KeepassXC ein einen zweiten Faktor zum öffnen der Datenbank in Form eines Sicherheitsschlüssel (lokal/irgendwo abgelegte generierte Datei) und auch Fido2-Sticks. Ein Thema an das ich mich gerade erst heranarbeite. Nach aktuellem Status (01/2021) ist der dort genutzte Standard von Yubico Properität und leider auch schon veraltet. Laut Github Requests besteht aber der Wunsch und hoffentlich auch irgendwann die Möglichkeit einer richtigen Fido2 Unterstützung als zweitem Faktor.

*so und zusätzlich „gesalzen“ sollten Passwörter bei den Anbietern mittlerweile abgelegt sein. Bei Datenreichtum für Diebe oder wegen schlechter Konfiguration an anderer Stelle können die Passwörter nicht zurückgerechnet werden, die Hashs (Wert auf Basis des Passwortes) können aber anhand bekannter Kombinationen erraten werden.

[…] müsst es nur aktivieren. Es ist sogar leichter als ein neues Passwort festzulegen (was dennoch sinnvoll ist, vor allem wenn es zu kurz […]

[…] KeepassXC (siehe) […]